Nicht immer hat man professionelles Equipment, bzw. Geld, Platz und Strom um „richtige“ Switche einzubauen.

Trotzdem sind getrennte Netze wünschenswert, um z.B. ein Gastnetz drahtlos, wie auch kabelgebunden zur Verfügung zu stellen.

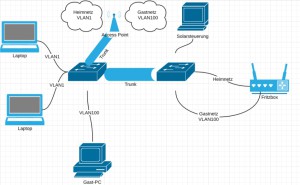

Als Beispiel mein Netzwerk mit unterschiedlichen Netzen für Gäste und das Heimnetz.

Realisiert mit zwei Netgear Prosafe Switchen (GS108E-100PES), einer Fritzbox und einem Unifi WLAN Accesspoint.

Fritzbox:

An der Fritzbox konfiguriert man den 4. Port als Gastnetz und aktiviert bei Bedarf das Gast WLAN

Immer in kleinen Abschnitten testen:

– Bekommt ein PC an der Fritzbox eine IP und kann ins Internet? (default 192.168.168.*)

– Bekommt er am Port 4 eine IP in einem anderen Netz (192.168.179.*) und kann ins Internet?

Ja?

Super!

Weiter im Text.

Da die Fritzbox in der normalen AVM Firmware kein VLANs unterstützt muss man die Fritzbox mit zwei Kabeln mit einem Switch verbinden einmal im Gast, einmal im Heimnetz, dazu später mehr.

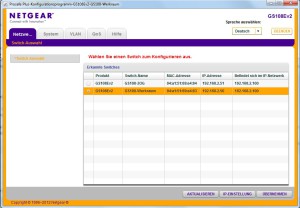

Vorher aber konfiguriert man die Switche über ein (mäßiges) AdobeAir Tool von Netgear (der erste praktische Einsatz von Adobe Air, der mir untergekommen ist).

Man lädt das ProSafe utility von http://support.netgear.de/product/GS108Ev2 und installiert es.

Jetzt muss sich der Switch und der PC im gleichen Netz befinden (sprich PC am Switch anschliessen) und das Tool wird gestartet.. es sollte jetzt einen Switch finden, dem man einen Namen und eine IP vergeben kann und sollte.

Sinnvollerweise markiert man die Switche, damit man diese nachher zuordnen kann. Das macht man dann auch mit den zweiten Switch.

Am Ende hat man zwei beschriftete Switche und in seinem Tool ggf sowas:

Markiert man einen Switch und wählt „Übernehmen“ kann man diesen konfigurieren, z.B. unter Wartung ein Passwort verpassen.

Danach geht es an die VLAN Konfiguration.

Wir wollen einen Trunk (802.1q), da wir mehrere VLANs auf einer Leitung transportieren. Daher können wir bei VLAN -> portbasiert, sowohl das einfach als auch das erweiterte deaktivieren.

802.1q ist das Mittel der Wahl.

Wir fügen das VLAN 100 hinzu und taggen es auf den Port zwischen den Switchen (z.B. Port 8). Hier wird das VLAN auch auf Port 7 getaggt, damit der dort angeschlossene UniFi AP Gäste gleich ins richtige VLAN ausschleusen kann.

Das VLAN 1 bleibt ungetaggt auf allen Ports.

So dass die Übersicht nachher folgendes Bild zeigt:

Am anderen Switch sieht es ähnlich aus, wir taggen am Port 8 das VLAN 100 und haben VLAN 1 untagged mit dabei.

Hier brauchen wir aber den „Gastnetz -> Fritzbox“ Port und hier liegt nur VLAN 100 an, als untagged VLAN 100, VLAN 1 wird entfernt:

Hier muss man auch noch die PVID für den Gastnetz-Fritzbox Port (bei mir Port 7) ändern.

PVID bedeutet: welchem VLAN wird eingehender (ungetaggter) Traffic zugeordnet. Hier wollen wir natürlich das VLAN 100 (Gast) wählen.

Jetzt verkabelt man alles:

– den „untagged VLAN 100“-Port mit Fritzbox Port 4 verbinden

– die Ports 8, die als Trunk beides transportieren, miteinander verbinden

– PCs, Drucker, etc. anschliessen

– hat man einen kabelgebundenen GastPC stellt man an diesem Port auch das VLAN 100 untagged (und natürlich auch die PVID auf 100) ein.

Danach sollte alles funktionieren.

Für den UniFi AP stellt man das VLAN einfach in der SSID ein:

Beim „Heimnetz WLAN“ wählt man kein VLAN.

Danach sollte alles funktionieren, man für wenig Geld (Switche je 40€, UAP ~ 60€ + Fritzbox) ein in Gast und Heimnetz getrenntes Netzwerk.