Nicht immer hat man professionelles Equipment, bzw. Geld, Platz und Strom um „richtige“ Switche einzubauen.

Trotzdem sind getrennte Netze wünschenswert, um z.B. ein Gastnetz drahtlos, wie auch kabelgebunden zur Verfügung zu stellen.

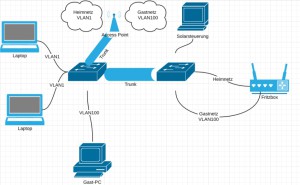

Als Beispiel mein Netzwerk mit unterschiedlichen Netzen für Gäste und das Heimnetz.

Realisiert mit zwei Netgear Prosafe Switchen (GS108E-100PES), einer Fritzbox und einem Unifi WLAN Accesspoint.

Fritzbox:

An der Fritzbox konfiguriert man den 4. Port als Gastnetz und aktiviert bei Bedarf das Gast WLAN

Immer in kleinen Abschnitten testen:

– Bekommt ein PC an der Fritzbox eine IP und kann ins Internet? (default 192.168.168.*)

– Bekommt er am Port 4 eine IP in einem anderen Netz (192.168.179.*) und kann ins Internet?

Ja?

Super!

Weiter im Text.

Da die Fritzbox in der normalen AVM Firmware kein VLANs unterstützt muss man die Fritzbox mit zwei Kabeln mit einem Switch verbinden einmal im Gast, einmal im Heimnetz, dazu später mehr.

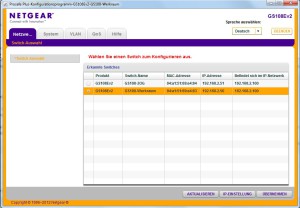

Vorher aber konfiguriert man die Switche über ein (mäßiges) AdobeAir Tool von Netgear (der erste praktische Einsatz von Adobe Air, der mir untergekommen ist).

Man lädt das ProSafe utility von http://support.netgear.de/product/GS108Ev2 und installiert es.

Jetzt muss sich der Switch und der PC im gleichen Netz befinden (sprich PC am Switch anschliessen) und das Tool wird gestartet.. es sollte jetzt einen Switch finden, dem man einen Namen und eine IP vergeben kann und sollte.

Sinnvollerweise markiert man die Switche, damit man diese nachher zuordnen kann. Das macht man dann auch mit den zweiten Switch.

Am Ende hat man zwei beschriftete Switche und in seinem Tool ggf sowas:

Markiert man einen Switch und wählt „Übernehmen“ kann man diesen konfigurieren, z.B. unter Wartung ein Passwort verpassen.

Danach geht es an die VLAN Konfiguration.

Wir wollen einen Trunk (802.1q), da wir mehrere VLANs auf einer Leitung transportieren. Daher können wir bei VLAN -> portbasiert, sowohl das einfach als auch das erweiterte deaktivieren.

802.1q ist das Mittel der Wahl.

Wir fügen das VLAN 100 hinzu und taggen es auf den Port zwischen den Switchen (z.B. Port 8). Hier wird das VLAN auch auf Port 7 getaggt, damit der dort angeschlossene UniFi AP Gäste gleich ins richtige VLAN ausschleusen kann.

Das VLAN 1 bleibt ungetaggt auf allen Ports.

So dass die Übersicht nachher folgendes Bild zeigt:

Am anderen Switch sieht es ähnlich aus, wir taggen am Port 8 das VLAN 100 und haben VLAN 1 untagged mit dabei.

Hier brauchen wir aber den „Gastnetz -> Fritzbox“ Port und hier liegt nur VLAN 100 an, als untagged VLAN 100, VLAN 1 wird entfernt:

Hier muss man auch noch die PVID für den Gastnetz-Fritzbox Port (bei mir Port 7) ändern.

PVID bedeutet: welchem VLAN wird eingehender (ungetaggter) Traffic zugeordnet. Hier wollen wir natürlich das VLAN 100 (Gast) wählen.

Jetzt verkabelt man alles:

– den „untagged VLAN 100“-Port mit Fritzbox Port 4 verbinden

– die Ports 8, die als Trunk beides transportieren, miteinander verbinden

– PCs, Drucker, etc. anschliessen

– hat man einen kabelgebundenen GastPC stellt man an diesem Port auch das VLAN 100 untagged (und natürlich auch die PVID auf 100) ein.

Danach sollte alles funktionieren.

Für den UniFi AP stellt man das VLAN einfach in der SSID ein:

Beim „Heimnetz WLAN“ wählt man kein VLAN.

Danach sollte alles funktionieren, man für wenig Geld (Switche je 40€, UAP ~ 60€ + Fritzbox) ein in Gast und Heimnetz getrenntes Netzwerk.

Hallo Jan,

habe mit Interesse Deinen Beitrag zu VLANs mit Fritzbox, APs und Switches gelesen. Dazu habe ich 2 Fragen:

– Prinzipiell müsste es doch auch mit einem Switch gehen?!? Man könnte doch direkt die FB mit dem 2. Switch (2 mal) verbinden. Ein Port für Heimnetz und ein Port für Gastnetz, die Ports verschiedenen VLANs zugeordnet.

– Wie hast Du das mit dem AP gelöst? Bei mir möchte der die Infos Gateway und DNS haben. Um ihn managen zu können muss er im Heimnetz hängen. Meine Clients kommen zwar ins WLAN, aber bekommen keine IP-Adresse zugewiesen…?!?

Vielen Dank für Dein Feedback.

Wünsche Dir und Deiner Familie ein schönes Weihnachtsfest.

Viele Grüße,

Volker

Hi Volker,

wenn Du den zweiten Switch nicht brauchst, geht das natürlich, ist ja in meinem Setup auch so: die Fritzbox mit zwei Kabeln (einmal Port4 fürs Gastnetz in ein VLAN am Switch, einmal einen der übrigen Ports in ein anderes VLAN – die Fritzbox (ohne Freetz) kann keine VLANs, daher geht das nur so.

An diesen Switch kannst Du den UniFi anhängen (Gastnetz getaggt auf dem Port, Heimnetz ungetagged auf dem port) und die restlichen PCs an Heimnetz-Ports anschliessen.

Was Du nicht machen darfst ist ein dummen (nicht VLAN fähigen) Switch zu verwenden – in dem Fall hast Du keine Trennung Deiner Netze mehr, d.h. sämtlicher Traffic wäre für jeden sichtbar, auch sind dann zwei DHCP Server (einer für das Gastnetz und einer fürs Hausnetz) dann auf deinem Switch. Das wird schief gehen.

Bei mir hängt der UniFi AP im Heimnetz (nativ) und bekommt zusätzlich per 802.1q Tag das Gastnetz. Per DHCP zieht der AP die benötigten Konfigs (DNS, Gateway/IP) und ist dann über den Controller (der auch im Heimnetz läuft) konfigurierbar.

Erst wenn ich am Controller den AP mit dem zusätzlichen „Gast-Netz“-SSID konfiguriere, wo ich dann die VLAN-Nummer angebe, die ich auf dem Netgear fürs Gastnetz nutze kommen die Clients im „Gastnetz-SSID“ in das Gastnetz-VLAN und landen dann am Ende am Port 4 der Fritzbox (die im Gastnetz DHCP spielt).

Daher testen: bekommst Du an der Fritzbox am Port 4 eine Adresse? bekommst Du am Switch in einem „Gastnetz“-port eine Adresse? ist das Gastnetz getaggt auf dem AP-Port? Ist die SSID im Controller entsprechend mit dem VLAN versehen?

Gruß

Hallo,

Ich häte da auch mal ne Frage: Du beschreibst ja wunderbar die Einrichtung der V-Lans. Was ich aber nicht verstehe ist wie genau die Konfiguration von Controller (der ja auf einen Server laufen sollte eigentlich, bei mir läuft er auf einen Netbook) und den Access Points abläuft.

Ich neige da eigentlich ja ehr dazu zusagen ok: Der Access Point gehärt an einen Tagged Port weil die V-Lan ID,s ja über die jewailige SSID getaggt werden (?) oder geschieht dass Taggen über den Controller? Was ja aber eig nicht der fall zu sein scheint weil dass Ethernet ja auch immer noch dann Funktioniert wen ich garkein Controller (Netbook Offline / Runtergefahren) im Netzwrk habe.

In der Offoziellen Anleitung von Ubiquiti steht (wen ich dass richtig verstanden habe, die ist auf Englisch :XD) dass man das Managmand V-Lan auf den Switch Taggen soll (Untagged) und die Restlichen V-Lans sind Tagged (auf den Switch).

Also meine frage: Kann ich Switch Port gleichzeitig Tagged für ein V-Lan und Untagged für ein anderes sein?

LG, J Herbrich

Sorry für die Verspätung – habs gelesen und dann im hintersten Winkel des Hirns abgelegt.

Controller ist nur für die Konfiguration zuständig, danach kann man ihn ausschalten. Nur wenn der AP bootet sucht er den Controller um sich die Config zu ziehen. Bootet er nicht braucht man den Controller (vielleicht außer für Auswertungen) nicht.

D.h. der Controller „sagt“ dem AP in der Config, dass er den Traffic einer bestimmten SSID in ein bestimmtes VLAN stecken (und damit den Traffix entsprechend taggen) muss.

Ein Switchport (so der Switch VLANs unterstützt) kann ein untagged VLAN haben (Traffic der kein VLAN Tag hat wird behandelt wie „gehört zu diesem VLAN“). Es können mehrere VLANs auf einen Switchport getaggt werden. Der Tag ist in dem Fall wie ein Schild, der dem Switch sagt: „Dieses Paket ist Traffic für das VLAN X“ – eigentlich ist es ein 12 Bit Feld als Teil eines 32 Bit Blocks der bei 802.1q in den Ethernetframe eingefügt wird.

de.wikipedia.org/wiki/IEEE_802.1Q

Auf deine Frage:

Ja der Switchport kann untagged ein VLAN und tagged ein (oder mehrere) andere VLANs konfiguriert haben. Was nicht geht: untagged und tagged das gleiche VLAN zu haben.

Hallo,

weist die Fritz!Box eigentlich dann immer noch in beiden Netzen den Teilnehmern (auch Teilnehmer die sich über den Access Point ins Gast Netz einwählen) eine IP Adresse zu?

Habe vor mein Netz nämlich genauso aufzubauen ;).

Gruß

Philipp

Ja. Zwei DHCP Server bzw zwei Bereiche. D.h. die Adressen sowohl im Gastnetz wie auch im internen netz kommen von der Fritzbox

Hallo,

ich habe hier eine Fritzbox 7490, einen Netgear GS108PEv3 und einen Unifi AP AC PRO.

Nun habe ich den AP für mein Privates WLAN eingerichtet (Port 5) und am zweiten LAN Anschluss des AP hängt noch ein Receiver der die Filme auf mein NAS ablegt. Vom Port 1 des GS108PEv3 geht es zur Fritzbox.

Nun möchte ich am AP noch ein Gastnetz mit VLAN einrichten. Brauche ich hierzu zwingend das zweite Kabel zur Fritzbox ?

Ich glaube ja.

Die fritzbox (zumindest mit dem normalen Fritz OS) kann keine 802.1q vlans – ob das mit freetz anders ist weiß ich nicht- hab auf die schnelle nichts gefunden.

Falls du ne Lösung hast: gerne hier beschreiben.

Bis dahin ist die einzige Möglichkeit den gastnetz Port und einen Port des „normalen“ Netzes physisch in die unterschiedlichen LANs zu verbinden.

Guckt euch mal die Möglichkeit von Freifunk an 🙂

Günstig einen Gastzugang einrichten ohne Störerhaftung!

Es gibt bestimmt schon eine Domäne der ihr euch anschließen könnt!

Hallo nochmal,

ich hab das mit dem VLAN bei mir jetzt so eingerichtet.

Es funktioniert auch alles einwandfrei.

Nur wird in der FritzBox mein Fernseher im Gastnetz angezeigt (und das auch noch mit der IP der Fritzbox)????? Ab und zu erscheint auch kurz ein Homegerät mal für ein paar Sekunden mit Gast-IP???

Könnte das ein „Anzeige-Bug“ in der Fritzbox sein?

Der TV selbst hat die richtige IP zugewiesen bekommen (Home Netzwerk, nicht Gast). Er ist am Switch an einem Untagged Port mit VLAN ID 1 angeschlossen.

Ich bin mir auch sicher, dass die VLANs richtig konfiguriert sind.

Ich habe den „Verursacher“ gefunden: der AP500 von TP-Link.

Hatte den auf Multi SSID laufen und 2 WLAN Netze eingerichtet: einmal mit VLAN 1 und einmal mit VLAN 100 (Gäste). Es scheint so als würde der AP die zwei VLANS irgendwie „verbinden“

sobald ich den Port deaktivere (aus dem VLAN 100 rausnehme, oder abstecken) funktioniert alles.

habe jetzt den Access Point nur für unser Privates WLAN und den alten Access Point für die Gäste an einen eigenen Switchport. Das scheint jetzt zu funktionieren. Aber eigentlich müsste der AP500 die VLANs doch trennen???

Hi Jan,

ich habe deine ausführliche Beschreibung gelesen, bekomme es aber aus irgendwelchen Gründen bei mir immer noch nicht hin.

Es wäre klasse, wenn du mir hier noch weiterhelfen könntest!!!

Mein Ziel ist es bei mir zuhause ein getrenntes Gastnetz zu installieren welches NUR den Zugriff auf das Internet erlaubt. Alle anderen Geräte im Heimnetz sollen nicht sichtbar sein.

Mein Verständnis ist, dass die Fritzbox, nachdem sie auf den Gastzugang umgestellt ist für beide Netze als DHCP-Server dient und die Adressen vergeben kann.

Ich habe:

• Fritzbox 7490

• Switch HP 1810-24G

• 2 X Unifi AC pro

Vorgehensweise:

Fritzbox:

Heimnetz-Netzwerkeinstellungen: Gastzugang zu LAN 4 Aktiv

IP-Bereich für das Heimnetz: 192.168.178.x

IP-Bereich für das Gastnetz: 192.168.179.x

Unifi AC Pro:

Settings – Wireless Networks:

Heimnetz: SSID Zuhause – Keine weiteren besonderen Einstellungen

Gastnetz: SSID Gast – VLAN aktive VLAN ID 20

Switch HP 1810-24G

Port 1: Heimnetz der Fritzbox (LAN1)

Port 2: Gastnetz der Fritzbox (LAN4)

Port 5&6: Unifi AC Pro

Einstellungen:

VLAN einrichten:

VLAN 1: default

VLAN 20: Gast

VLAN Tagging

VLAN 1: Alle Ports untagged

VLAN 20: Port 2, 5, 6 tagged der Rest excluded

Vielleicht hast du ja eine Idee und kannst mir hier weiterhelfen.

Danke!!!

Gruß

Peter

Vlan 20 muss untagged auf Port 2!

(und von da aus zur FB auf Port 4) die Fritzbox kann (im Gegensatz zu den APs) nicht mit getaggten VLANs arbeiten.

Ansonsten ist mein Vorgehen zur Fehlersuche immer:

Was genau geht nicht?

Klappt der Gastzugang?

-> Notebook/Gerät per Kabel an Port 4 der FB -> erhält man eine IP aus dem richtigen Netz (Gastnetz) & kommt ins Internet?

-> Wenn nein Fritzbox anschauen

Ja:

Klappt es mit dem Switch?

Stelle je einen Port ins Gastnetz, einen ins „normale“ Netz.

bekomme ich dort jeweils die korrekten IPs?

Wenn nein:

Switch konfig anschauen

Klappt es am am WLAN AP?

Bekomme ich die korrekten IPs je nach SSID?

-> Wenn nein: habe ich das korrekte VLAN für die SSID eingetragen?

-> Wenn ja:

nichts zum debuggen, alles klappt.

Hi Jan,

perfekt !!!! Das war es :-)))) Jetzt funktioniert es genau so wie ich es mir vorstelle.

Im nachhinein auch verständlich. Aber ich bin selber halt nicht drauf gekommen.

Vielen Dank für deine Hilfe !

Ansonsten gebe ich dir völlig recht im Sinne der Vorgehensweise beim Fehlersuchen.

Direkt an der FB per Kabel hat auch alles funktioniert … Aber mit VLAN’s habe ich wenig Erfahrung und nicht bedacht, dass die FB damit nichts anfangen kann.

Beste Grüße

Peter

Hallo Jan,

wenn man die Konfig. von Peter betreiben würde, kann man dann über die Fritzbox mit den Telefonbefehlen #96*1* und #96*0* das WLAN von den AP´s damit weiterhin ein und ausschalten wann man will?

Ich denke das diese Befehl (kannte ich bisher nicht) nur das WLAN der Fritzbox aktiviert oder deaktiviert, eine Steuerung der Unifi APs geht darüber nicht.

Das kann/muss man dann über die UniFi Controller-Software machen.

D.h. das WLAN ist dauernd an?

Hallo!

Nach einigen Startschwierigkeiten bekomme ich nun zumindest schon mal mit meinem Heim-WLAN (keine VLAN ID) eine interne IP und mit meinem Gast-WLAN (VLAN 20) eine Gastnetz IP über den Unifi AP zugewiesen. Ich habe lange daran gehangen das man beim Netgear Switch die PVID einstellen muss…

Switch (Netgear GS105Ev2):

Port 1 – Fritzbox 7490 Port 1

Port 2 – Fritzbox 7490 Port 4 (als Gastnetz aktiviert)

Port 3 – UniFi AP

Port 4 – frei

Port 5 – Uplink zum Büro mit einem 1000 Mbit unmanged Switch wo Drucker, PC und Synology NAS mit UniFi Software drauf ist

VLAN 1

Port 1 – U

Port 2 – U

Port 3 – U

Port 4 – U

Port 5 – U

VLAN 20

Port 1 – leer

Port 2 – U

Port 3 – T

Port 4 – leer

Port 5 – leer

PVID

Port 1 – 1

Port 2 – 20

Port 3 – 1

Port 4 – 1

Port 5 – 1

Im Unifi AP habe ich mein Heim WLAN auf Standard, das Gäste WLAN hat die VLAN ID 20 bekommen.

Ich habe für das Gäste WLAN allerdings den Modus Hotspot aktiv. Jetzt landet ja der Rechner der mit dem Gäste WLAN verbindet ja im 192.168.179.1/24 Netz der Fritzbox. Von da kommt man ja allerdings nicht auf mein Synology NAS was im Heim Netz 10.52.72.1/23 ist. Somit bekomme ich nicht die Hotspot-Login Seite.

Kann man das irgendwie mit der Fritzbox dahin routen? Wenn ja, wie? Was hätte ich sonst für eine Möglichkeit?

Das Synology NAS hat noch 3 freie LAN Ports und könnte VLAN. Zweiter managerbarer Switch da dran und Trunk zwischen den beiden Switches?

Da auf dem NAS allerdings auch kritische Dinge sind wäre es toll wenn nur alleine Zugriff auf den Hotspot-Manager auf dem NAS wäre und sonst auf nichts.

Ideen? Tipps?

Besten Dank!

Hallo und vielen Dank für deine tolle Beschreibung.

Soweit klappt bei mir auch alles. Nur wolle ich dem Gastnetz nun mehrer VLAN´s zuordnen.

Dies klappt aber nicht so wirklich da ich bei den „Port-PVID-Einstellungen“ dem Port wo das Gastnetz von der Fritzbox kommt immer nur ein VLAN zuordnen kann. Gibt es für dieses Problem eine Lösung?

MfG Christian

Hallo ich hätte auch ne Frage, ich kenn mich ein gut mit Fritzboxen aus aber nicht mit den neuen Switchen,

Ich besitze

1 Fritzbox 7490

1 Gs716Tv3 von Netgear

1 Apple Rechner

3 Intel Rechner

und 2 Drucker

sowie ein Kartenlesegerät für die Bank.

Ich möchte das alle Rechner sich miteinander verstehen, und das jeder Rechner mit den Druckern drucken kann. Jeder Rechner sollte auch ins Internet gehen mit der schnellsten Geschwindigkeit wo möglich ist. Nun ich hab es Geschäft den Hauptrechner mit dem Switch im selben Subnetz zu verbinden ich kann also in das Smart Management Menü rein nur ich hab da drin kein Plan wie ich das nun einstellen muss damit alles gut funktioniert. Wenn man mir eine kurze Erklärung gibt wäre ich sehr dankbar, ich verstehe die Dinge sehr schnell wenn man Sie mir gut erklärt.

Die Fritzbox hab ich von Lan1 mit Port 1 verbunden.

Der Hauptrechner an Port 2

Der 2 Rechner an Port 3

Der 3 Apple Rechner an Port 4

Der 1 Drucker Port 5

Der 2 Drucker an Port 6.

Das Bankgerät an Port 7.

Ich hab nun gesehn das ich noch 2 Gigabyte SFT Port hab könnte ich die für die beiden Hauptrechner benutzen, wenn ja.

Für für was ist genau das VLan, kann ich somit die Geräte zuweisen.

Und was bedeutet tagged und untagged.

Gruss Joey und schonmal vielen Dank für eure Hilfe

Ein Port kann immer nur eine PVID haben und die Fritzbox hat nur ein Gastnetz.

Ich denke in der Konstellation geht es nicht anders, aber wofür will man den unterschiedliche Gastnetze haben?

Wenn Du keine besonderen Wünsche hast und alle Rechner&Drucker/Geräter (IP-mäßig) im gleichen Netz sind solltest Du gar nichts einstellen müssen.

Ein VLAN (https://www.thomas-krenn.com/de/wiki/VLAN_Grundlagen) nimmt man um unterschedliche Netze zu bilden, z.B. um Gäste nicht im gleichen Netzwerk zu haben wie die privaten PCs.

Man braucht für VLAN übergreifende Konfiguration ein Layer3 Devices, also einen Router, Firewall o.ä. die Fritzbox kann das NICHT! (aber sie kann ein separates Gastnetz anbieten).

Ich bedanke mich sehr für diese Beschreibung! Und auch die Kommentare sind sehr hilfreich.

Ich habe jetzt ein Gäste-WLAN mit meinen 3 unifi APs, einem HP 1810G-24 switch und meiner Fritzbox 7390 realisiert.

Dadurch kann mir kein Gast an meinem Server, meiner Heimautomation oder DLNA-Geräten herumspielen…

Das beste ist, dass der unifi-Controller auf meinem Linux-server im Privatnetz weiterhin reibungslos auf die APs zugreifen kann. Ich bin begeistert!

Hallo Jan,

danke (!!!) für diesen prima Artikel, welcher GENAU das Szenario beschreibt, dass ich realisieren möchte. Ich hatte mich zunächst in die Irre führen lassen, da in den entsprechenden Netgear Docs steht, dass der Switch nur eine DHCP Adresse bekommt. Das bezieht sich aber wie ich jetzt nach Lesen Deines Artikels verstanden habe natürlich „nur“ auf Admin-Webinterface des Switches und NICHT auf die an den Ports angeschlossenen DHCP-Clients in den verschiedenen VLANs.

Was im hier dargestellten „Fritzbox“-Szenario ja auch mehr als Sinn macht, da man dieses Webinterface idR nicht im GastLAN/WLAN servieren möchte.

Vielen Dank nochmals,

Michael

Hallo Jan,

wirklich cooler Artikel !

Ich plane für mein neues Haus eine etwas andere Konstellation.

5 X VLAN (Auf einem CISCO Switch)

1X Fritzbox (WAN Gateway & DHCP)

Nun meine Frage, kann die Fritzbox in meinen 5 portbasierten VLAN fleißig IP Adressen verteilen (KEINE Gastnetzkonfiguration) oder muss ich ggfs. eine andere Lösung heranziehen (Virtualisiertes Multi DHCP) ?

Es geht mir nur um die DHCP Adressenvergabe.

Gruß

Björn

Soweit ich weiß macht die fritzbox nur DHCP im eigenen Netz oder Gastnetz.

Ggf sieht das bei freetz anders aus.

Hallo Jan,

vielen Dank für die Anleitung – ich verstehe allerdings noch nicht so ganz den Vorteil gegenüber dem Gastnetz, das die FritzBox per WLAN und auf LAN4 sowieso schon bereit stellt? Beides lässt sich ja mit den AVM AccessPoints (WLAN) oder einem „dummen“ Switch (über LAN4) auch weiter verteilen. Oder ist Deine Lösung in irgendeiner Weise sicherer oder sonstwie vorteilhafter? Freue mich über jeden Hinweis!

Danke und Gruß,

Frederik

Du kannst mit einem AVM AP sicherlich ähnliches machen.

Will man aber z.B. seinen Gästen jeweils eigene Passwörter geben per Radius also (WPA-Enterprise) ist man mit AVM raus.

Mit den Unifi Geräten kann man etwas professioneller arbeiten, WLAN Gruppen bauen, Maps zeichenen etc.

Wenn man das nur für sich daheim im Haus macht ist das vielleicht overkill, aber es macht Spaß! – In einem Hotel, Wohnheim etc. sieht das vielleicht wieder anders aus.

Hi Jan,

danke für deine Anleitung. Hab noch folgendes Problem. Da ich leider einen UniFi Switch habe, komme ich nicht wirklich weiter, da die etwas anders aufgebaut sind.

Lan4 als Gast auf der Fritz habe ich schon hinbekommen, vertehe nur nicht wie ich das ganze auf dem Unifi Switch konfigurieren muss. Ein gast Wlan habe ich auch schon auf den Unifi AP’s konfiguriert.

Kannst du mir da vielleicht weiterhelfen oder weisst wie es funktioniert?

Ich hab keinerlei Erfahrung mit den Unifi switchen, Tante google hilft aber weiter. In nem Reddit Thread hat jemand Screenshots verlinkt.

http://imgur.com/a/3Tr5f

Auch findet man bei UniFi Anleitungen:

https://help.ubnt.com/hc/en-us/articles/219654087-UniFi-Using-VLANs-with-UniFi-Wireless-Routing-Switching-Hardware

Demnach würde ich ein GAST-VLAN anlegen. z.B. VLAN 100

Networks -> VLAN (würde hier VLAN only machen, nicht guest

Dann kannst (musst?) Du Port Profile anlegen. einmal „Guest“ wo vlan 100 dran hängt und einmal „AP bzw Uplink“ wo man sowohl 1 wie auch guest(100 das aber tagged) dran hängt.

Zur Fritzbox brauchst Du zwei Kabel (wie bisher auch, eins welches „Guest“ ist (zum Port 4) und eins wo nichts konfiguriert ist.

Zum Testen: mach dir nen zweiten Guest Port am Switch und häng dich da dran.. bekommst Du eine IP aus dem Gastnetz, kommst Du ins Internet? Super -> dann AP an den „getaggten/AP/Uplink Port“

Hallo Jan

Vielleicht hast du einen Tipp für mich. Ich habe mich nach deiner großartigen Dokumentation orientiert jedoch glaube ich das meine Hardware Konfiguration einfach der Hacken ist:

Ich möchte das Vlan 150 für einen Gastzugang an meinem Unifi Ap einrichten. Ich habe eine Menge Netgear switches alles Managebar. Jedoch bekomme ich kein Internet bzw. keine IP vom DHCP im Gastnetz.

Insgesamt durchläuft mein „Signal“ vom AP bis zum Router 4 switches:

switch 1(Malerkeller) woran der Ap an Port 6 hängt uns Port 1 der Uplink zum nächsten switch:

Vlan 01

1 U

2 U

3 U

4 U

5 U

6 U

7 U

8 U

Vlan 150

1 T

2

3

4

5

6 T

7

8

dann geht es zu switch 2 (VT GAS) : Port 7 Uplink zum nächsten switch. Port 8 kommt das Signal von dem switch wo der Ap dran hängt

Vlan 01

1 U

2 U

3 U

4 U

5 U

6 U

7 U

8 U

Vlan 150

1

2

3

4

5

6

7 T

8 T

Dann geht es zum vorletzten switch (PC Keller): Port 1 geht zum letzten switch. Port 2 kommt das Signal von dem letzten switch an.

Vlan 01

1 U

2 U

3 U

4 U

5 U

Vlan 150

1 T

2 T

3

4

5

Der letzte swicht (router Raum) Port 8 geht zum Router Port 7 kommt vom switch (PC Keller)

Vlan 01

1 U

2 U

3 U

4 U

5 U

6 U

7 U

8 U

Vlan 150

1 U

2 T

3

4

5

6

7

8

Am Port 8 hängt wie gesagt der Router. Ist also kein ausschließlicher Gast Port des Routers sondern für alle Rechner. Was mache ich Falsch verstehe nicht warum da nichts ankommt im Gastnetzwerk. Den Unifi Ap habe ich überigends die Vlan 150 zugewiesen. Von der Seite sollte alles gut sein.

Vielen Dank für die Hilfestellung

Kann Dein Router überhaupt ein Gastnetz? Bzw. zwei unterschiedliche Ip Adressbereiche/ VLANs?

Einfach ein Gastnetz und ein „normales“ Netz irgendwie zu verbinden ist nicht wie das geht.

D.h. debuggen wie gehabt: bekommst Du am Port 8 des Routers eine Adresse (vor allem eine solche wie Du es für die Gäste erwartest?). Hast Du am Router keine Möglichkeiten mehrere IP-Netze anzulegen würde ich garnicht weiter suchen, sondern für ein paar Euro ne vernünftige Fritzbox, Unifi Secure Gateway oder Microtik o.ä. besorgen (kenne aber nur das erste)

Sooo also ich nutze ja einen ubiquiti edgerouter lite. Der hat 3 eth ports davon ist einer wan (eth0). Am zweiten Port (eth1) war mein gesamtes Netz dran. Ich dachte das man das vlan signal vom unifi ap bis zum internet Port weiterleitet und den switch woran das Internet liegt einfach auf untaged schaltet. Meine Überlegung war, vlan 1 und vlan 150 würden dann den Port zusammen nutzen… ging aber irgendwie nicht.

Nun habe ich das so geregelt, dass der 3. eth Port (eth2) am router das Gastnetz ist wie oben beschrieben bei der Fritzbox. Damit ging es erst auch nicht. Dann habe ich PVID für den Port der mit eth3 verbunden ist auf 150 (mein Gast Vlan) gestellt. Dann ging es komischer weise… Diese funktionsweise der PVID von Netgear ist mir echt ein Rätzel.

Auf einem Port immer nur ein VLAN „U“ und das gleiche dann auch als PVID.

Mehrere verschiedene Netze kannst Du auch über einen Port transportieren, dann halt alle zusätzlichen VLANs mit „T“ = Tag (ein Label welches sagt, dieser Traffic gehört zum VLAN X), der Traffic ohne Tag bekommt (Switch intern) die Nummer des PVID.

Eigentlich ganz einfach. Aber nicht nur der Switch muss getaggt transportieren, der Router muss das auch entsprechend können (und so konfiguroert sein).

Ich bin mir ziemlich sicher das Du auch am Edgerouter VLANs kannst und daher das dann mit einem (internen) Port abhandeln kannst. Wie Du genau da den Trunk (Port der mehrere VLANs transportiert) konfigurierst weiß ich nicht. Machst Du das über den Controller oder über CLI?

ggf mal da schauen: https://blog.gruby.com/2015/07/05/setting-up-a-guest-network-with-the-edgerouter-lite/comment-page-1/

Aber mit dem Internet (wan?) hätte ich das nicht gemacht. ggf solltest Du aber auch Firewallregeln setzen, damit dir Deine Gäste nicht ins „Hausnetz“ kommen.

Danke für die Anleitung. Habe jedoch ein Komisches Phänomen

Habe auch ein Ubiquity LR ein Netgear und eine 7490 Fritz.

Habe es mit folgendermaßen Realisiert:

Netgear Ports:

1 – Fritbox Lan1

2 – AP

3 –

4 –

5 –

6 –

7 –

8 – Fritzbox Lan4 Gast

VLAN – ID

01 Portmitglieder 01 – 02 – 03 – 04 – 05 – 06 – 07 – 08

U – U – U – U – U – U – U –

100 Portmitglieder 01 – 02 – 03 – 04 – 05 – 06 – 07 – 08

– T – – – – – – U

PVID

01 – 1

02 – 1

03 – 1

04 – 1

05 – 1

06 – 1

07 – 1

08 – 100

Auf dem AP ein Heimnetz ohne VLan definiert

und ein Gast mit VLAN 100

Jetzt wird es komisch.

Wenn ich das LanKabel auf Port 8 Stecke läuft alles. Man kann sich mit Heimnetz verbinden, bekommt die 192.168.178.x IP zugewiesen. Sehe alle Geräte in meinem Netz. Verbinde mich mit dem Gastnetz, geht. IP Adresse aus 192.168.179.x Sehe nur Geräte im Gastnetz. So läuft es ungefähr 10 – 15 min. Dann fliegt mir die Internetverbindung zu 1und1 weg. Baut neu auf und es geht wieder. Nach einiger Zeit, Zack, wieder weg. Wenn ich das Kabel Port 8 (also das „GastLan“ Kabel) ausstecke läuft die Internetverbindung stabil. Keine Verbindungsabbrüche.

Firmware der Fritzbox ist aktuell

Fehler ist Produzierbar.

Hatte jemand schon dieses Phänomen ?

Gruß

Mathias

Ich hatte das bislang imho nicht.

Have you tried turning it on and off again (Reboot Switch/AP?)

Kann mir nur vorstellen, das irgendwo ein Loop ist (sozusagen Kurzschluß zwischen VLAN 1 und 100)

Wenn Du den AP abklemmst (aber Port 8 läßt) ist das Problem dann noch da? (Testweise kannst ja mal einen weiteren Port am Netgear in VLAN 100 „U“ setzen und da nen PC anschliessen.

Wireshark am PC mag dann auch helfen (man sieht beim Loop „richtig viel“ Verkehr)

Auch ich habe Probleme mit meiner (ersten) VLAN-Einrichtung 🙂

Das Netz kommt über eine pfsense-Firewall(/Router) mit WAN- und LAN-NW-port.

Am LAN hängt bislang ein dummer DLINK 10-port, dieser wurde ersetzt durch einen GS105Ev2.

Ziel ist es , diesen Switch über jeweils ein LAN-Kabel mit zwei anderen Räumen mit zwei weiteren GS105Ev2 als trunk zu verbinden. In den Räumen soll dann jeweils ein VoIP-Telefon und ein PC über zwei VLANs angeschlossen werden. Also:

Internet

II

WAN

pfsense im „Serverraum“

LAN

II

GS105Ev2

II II

GS105Ev2 GS105Ev2

(Raum 1) (Raum 2)

II II II II

PC1 SIP-Fon1 PC2 SIP-Fon2

PCs und SIP-Fons sollen in zwei getrennte VLANS.

So wie ich das bislang verstanden habe, müsste in den „Serverraum“ an die pfsense eigentlich ein layer3-switch, der aber aus Kostengründen es dann doch nicht sein soll (der für mich einzig interessante Cisco SG300-10 ist zwar noch erhältlich, aber seit über einem Jahr EOL, d.h. selbst die 200€ wären dann noch zu viel Geld…).

Auf der pfsense habe ich neben dem LAN ein VLAN mit der ID 100 eingerichtet, den Switch im Serverraum habe ich über einen entsprechend getagten trunk-port mit dem switch im Raum 1 und einem anderen Port mit dem Switch in Raum 2 verbunden. PCs sind mit einem untaged-Port verbunden, die SIP-Fons mit einem auf 100 getagten port.

Die PCs beziehen die IP-Adressen aus dem gewünschten Adressbereich, die Fons jedoch nicht, auch ein testweise angeschlossenes Notebook bezieht keine IP-Adresse aus dem VLAN-net.

Was mache ich falsch?

Nen Layer 3 Switch brauchst Du nur wenn der Switch gleichzeitig routen soll.. Für deinen Anwendungsfall macht das aber vermutlich die PFSense.

Wenn Du „getaggt“ zum TRelefon transportierst musst Du das sehr sicher auch im Telefon so konfigurieren. i.d.R. erwarten auch Telefone keinen getaggten Traffic.

Versuch doch mal das vlan 100 getaggt auf die Trunks zu legen und die Telefone an einen VLAN 100 untagged zu hängen.

Hallo Jan, eventuell könnte deine Lösung für mich passen. Ich möchte Außen-IP-Kameras aufhängen. Da man da evtl ja doch leichter in mein Netz kommen kann habe ich mit dem Gedanken gespielt diese an den Gastanschluß via VLAN von meinem internen Netz zu trennen. NUR – die IP Cams werden über die Synology Surveillance Station angesprochen – und die Synology soll geschützt im internen Netz sein. Läßt sich das überhaupt bewältigen? Vielen Dank!

Jochen

Der Gedanke das die äußeren Ports geschützt werden müssen ist schonmal gut.

Ohne Firewall wird das nicht vernünftig gehen, vom Gastnetz geht erstmal garnichts ins Interne netz, so soll es ja sein.

Du musst dann herausfinden auf welchen Ports die Kamera angesprochen wird, die Firewall nehmen um diesen Traffic genau zu Synology durchzulassen.

Wenn die Kameras nicht ins Internet müßen brauchen die auch nicht in ein Gastnetz sondern „nur“ ein zusätzliches VLAN, welches neben den Kamera einen „Fuß“ der Firewall enthält. Ob die Firewall da den Traffic getaggt erwartet oder du ein separates Interface konfigurierst ist dann Konfiguration.

-> Nur mit Gastnetz wird das nichts. Hängen die Kameras so, dass ein Angreifer dort hinkommt (3m hoch an der Aussenwand im Wohngebiet mit neugierigen Nachbarn – hier halte ich die Gefahr für vertretbar), mach Dir Gedanken drüber, dann sollte es ein weiteres VLAN mit Firewall oder UniFi Security Gateway (hab damit aber keine eigenen Erfahrungen) werden.

Hallo Jan,

Danke für die ausführliche Antwort. Du hast Recht- ins Internet müssen die gar nicht…Ohne Leiter wird man nicht hinkommen- mit Leiter schon. In einem Wohngebiet ist es tatsächlich eine Überlegung es zu riskieren. Das Security Gateway habe ich mir auch überlegt- aber ich befürchte hier Probleme da ich ein Router/Modem habe und dann sowohl die FritzboxCable 6390 als auch des Security Gateway NAT machen würden. Dies soll wohl Nachteile in der Geschwindigkeit und auch sonst manchmal mit VoIP machen. Leichter wäre die Lösung sicher, besonders wenn man dann auch nen Unifi Switch nimmt.

Danke nochmal und viele Grüße

NAT macht die Firewall/Security Gateway nur wenn man Ihr das sagt, ein Routen/Firewall (vom „Video-Netz“ ins „Synology/Haus-Netz“) soll ja geschehen.

Statt Security Gateway kann man ggf auch nen vorhandenen PC, nen Raspberry pi oder nen alten Router nehmen.

Auch manche Synologys haben 2 Interfaces und könnten daher in das zweite Netz gesetzt werden.

Aber das alles geht wohl etwas über meine propagierte Lösung hier hinaus 😉

Ja, das stimmt wohl 😉 “ Interfaces hätte meine Synology sogar 😉 Ich glaube ich probiere es über einen Layer 3 Switch zu lösen! Toller Artikel von dir- vielen Dank für die hilfreichen Kommentare!

Ein Layer 3 switch ist ein Router, d.h. er trennt broadcast Domänen implementiert aber häufig keine security – denke dann kann man es auch fast ins Hausnetz hängen…

Hallo Jan,

vielen Dank für die klasse Beschreibung.

Leider kann das „Gast-Portal“ zum Einloggen in mein Gast-Netz nicht mehr erreicht werden, da die Clients sich ja in dem „Gast-VLAN“ befinden. Kann man dieses Problem irgendwie lösen?

Danke dir!

Hallo Jan,

vielen Dank für deine Anleitung. Hat bei mir auf Anhieb geklappt! Und wenn man sich das Echo hier so durchliest, hast du mit deiner Beschreibung der Kombo aus FritzBox, Netgear und Unifi offensichtlich eine echte Lücke geschlossen.

Danke dafür!

Kleiner Verbesserungsvorschlag: Das man die PVID auch entsprechend einstellen muss, würde ich bei der Switch-Konfiguration noch hinzufügen. Ist ja ein doch recht wesentliches Detail, sich mir (als VLAN-Novize) auch erst aus Pascals Kommentar erschlossen hat.

Guter Hinweis, das ist mir glatt entgangen.

Habe einen entsprechenden Screenshot eingefügt und auch den Text für Gastnetz PCs ergänzt.

Hallo!

Ich habe, glaube ich, das gleiche Problem wie Mathias. Woran kann dies liegen?

Habe folgende Konfiguration:

Fritzbox 7390

ETH1 : 172.16.0.0/24 (LAN)

ETH4: 192.168.179.0/24 (Gast-LAN)

Netgear GS108PEv3

Switch-Port:_|_1_|_2_|_3_|_4_|_5_|_6_|_7_|_8_|

VLAN1________|_U_|_U_|_U_|_U_|_U_|_U_|_U_|___|

VLAN100______|_T_|___|___|___|___|___|___|_U_|

PVID_________|_1_|_1_|_1_|_1_|_1_|_1_|_1_|100|

An Switch-Port 1 soll der AP später hängen. Momentan sind nur die Kabel von der Fritzbox aufgesteckt (FB ETH 1 SW ETH 7, FB ETH 4 SW ETH 8)

Und hier habe ich schon ein Problem. Sobald diese beiden Kabel stecken, bricht das Netzwerk zusammen, wenn ich mich mit dem WLAN der Fritzbox verbinde.

Beispiel: Ich befinde mich im normalen WLAN der Fritzbox und pinge den Switch an (172.16.0.10) – das funktioniert problemlos, solange nur das Kabel FB ETH 1 SW ETH 7 (LAN, VLAN1) steckt. Sobland ich nun das Kabel für VLAN 100 hinzustecke habe ich über 95% Pingverlust.

Kann es sein, dass ich das interne WLAN der Fritzbox deaktivieren muss, da ich sonst ein Netzschluss ha

Du hast aber das Gastnetz auf Port 4 FB aktiviert?

Würde wie in meiner Antwort auf Mathias vorgehen.

1. AP aus

2. Mach nen weiteren Port im VLAN 100 (z.B. Port 2 VLAN 1 = –, VLAN 100 = U, PVID 100) -> bekommst Du da die korrekte IP (192.168.179.X/24 ?), Tritt das Problem jetzt auf?

3. Wenn das alles passt vermute ich ein Konfigproblem mit dem AP. Um nen loop zu identifizieren kannst Du mal wireshark anschmeissen. Im „loop-Fall“ wirst Du viele (richtig viele) Broadcasts sehen.

4. stimmt die Konfig des APs? Hast Du das „normale“ Netz untagged, bzw das Gast-WLAN mit einer VLAN Nummer (100) versehen?

5. have you tried turning it off and on again?

6. Firmware überall aktuell?

Ansonsten wüßte ich jetzt spontan auch nicht weiter.

Hallo Jan,

vielen Dank für die gute Anleitung, auf die ich via Thomas Blogbeitrag https://www.mielke.de/blog/Endlich-keine-WLAN-Probleme-mehr-Dank-Ubiquiti-UniFi-Access-Points–473/ gestoßen bin!

Ich muss zugeben, dass ich genug verstanden habe, um das Setup so nachzubauen – aber zu wenig, um die Funktionsweise genau zu verstehen und dann anzupassen.

Daher wäre es sehr lieb, wenn Du mir dabei mit Infos helfen könntest, folgendes Setup zu installieren:

Statt 2 Switches benötige ich 3:

– einen direkt an der Fritzbox, and den die beiden anderen Switches mit internem und Gastnetz hängen sowie ein Unifi AP

– 2 dahinter, an denen wiederum Unifi AP und andere Geräte im internen Netz hängen

Ich würde vermuten, dass ich am 1. Switch (der mit der Fritzbox verbunden ist) 2 Ports wie oben mit Port 8 beschrieben einrichten muss, korrekt?

Danke und Gruß,

Michael