Nicht immer hat man professionelles Equipment, bzw. Geld, Platz und Strom um „richtige“ Switche einzubauen.

Trotzdem sind getrennte Netze wünschenswert, um z.B. ein Gastnetz drahtlos, wie auch kabelgebunden zur Verfügung zu stellen.

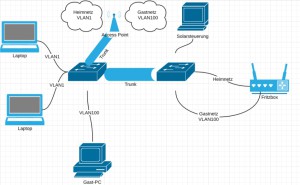

Als Beispiel mein Netzwerk mit unterschiedlichen Netzen für Gäste und das Heimnetz.

Realisiert mit zwei Netgear Prosafe Switchen (GS108E-100PES), einer Fritzbox und einem Unifi WLAN Accesspoint.

Fritzbox:

An der Fritzbox konfiguriert man den 4. Port als Gastnetz und aktiviert bei Bedarf das Gast WLAN

Immer in kleinen Abschnitten testen:

– Bekommt ein PC an der Fritzbox eine IP und kann ins Internet? (default 192.168.168.*)

– Bekommt er am Port 4 eine IP in einem anderen Netz (192.168.179.*) und kann ins Internet?

Ja?

Super!

Weiter im Text.

Da die Fritzbox in der normalen AVM Firmware kein VLANs unterstützt muss man die Fritzbox mit zwei Kabeln mit einem Switch verbinden einmal im Gast, einmal im Heimnetz, dazu später mehr.

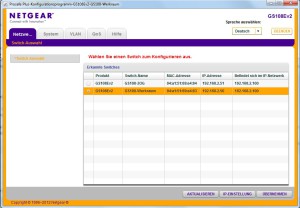

Vorher aber konfiguriert man die Switche über ein (mäßiges) AdobeAir Tool von Netgear (der erste praktische Einsatz von Adobe Air, der mir untergekommen ist).

Man lädt das ProSafe utility von http://support.netgear.de/product/GS108Ev2 und installiert es.

Jetzt muss sich der Switch und der PC im gleichen Netz befinden (sprich PC am Switch anschliessen) und das Tool wird gestartet.. es sollte jetzt einen Switch finden, dem man einen Namen und eine IP vergeben kann und sollte.

Sinnvollerweise markiert man die Switche, damit man diese nachher zuordnen kann. Das macht man dann auch mit den zweiten Switch.

Am Ende hat man zwei beschriftete Switche und in seinem Tool ggf sowas:

Markiert man einen Switch und wählt „Übernehmen“ kann man diesen konfigurieren, z.B. unter Wartung ein Passwort verpassen.

Danach geht es an die VLAN Konfiguration.

Wir wollen einen Trunk (802.1q), da wir mehrere VLANs auf einer Leitung transportieren. Daher können wir bei VLAN -> portbasiert, sowohl das einfach als auch das erweiterte deaktivieren.

802.1q ist das Mittel der Wahl.

Wir fügen das VLAN 100 hinzu und taggen es auf den Port zwischen den Switchen (z.B. Port 8). Hier wird das VLAN auch auf Port 7 getaggt, damit der dort angeschlossene UniFi AP Gäste gleich ins richtige VLAN ausschleusen kann.

Das VLAN 1 bleibt ungetaggt auf allen Ports.

So dass die Übersicht nachher folgendes Bild zeigt:

Am anderen Switch sieht es ähnlich aus, wir taggen am Port 8 das VLAN 100 und haben VLAN 1 untagged mit dabei.

Hier brauchen wir aber den „Gastnetz -> Fritzbox“ Port und hier liegt nur VLAN 100 an, als untagged VLAN 100, VLAN 1 wird entfernt:

Hier muss man auch noch die PVID für den Gastnetz-Fritzbox Port (bei mir Port 7) ändern.

PVID bedeutet: welchem VLAN wird eingehender (ungetaggter) Traffic zugeordnet. Hier wollen wir natürlich das VLAN 100 (Gast) wählen.

Jetzt verkabelt man alles:

– den „untagged VLAN 100“-Port mit Fritzbox Port 4 verbinden

– die Ports 8, die als Trunk beides transportieren, miteinander verbinden

– PCs, Drucker, etc. anschliessen

– hat man einen kabelgebundenen GastPC stellt man an diesem Port auch das VLAN 100 untagged (und natürlich auch die PVID auf 100) ein.

Danach sollte alles funktionieren.

Für den UniFi AP stellt man das VLAN einfach in der SSID ein:

Beim „Heimnetz WLAN“ wählt man kein VLAN.

Danach sollte alles funktionieren, man für wenig Geld (Switche je 40€, UAP ~ 60€ + Fritzbox) ein in Gast und Heimnetz getrenntes Netzwerk.

Der Switch an der Fritzbox bleibt wie gehabt.

Er verbindet wie bisher einen Port mit dem Gastnetz-Port der Fritzbox (Port4) – am Netgear bleibt es untagged VLAN 100 mit Pvid 100

zum jedem weiteren Switch hat man einen „Trunk-Port“, d.h. ein Port, der mehr als ein VLAN transportiert. d.h. wir lassen der Einfachheit halber untagged/Pvid auf 1 und taggen (T) VLAN 100 dazu.

Einen dritten Switch schließen wir entweder auch am ersten Switch an (und machen einen weiteren Port mit 1 untagged/100 tagged – richtig erkannt äquivalent zu Port 8) oder kaskadieren den halt „hinter“ dem zweiten Switch.

In dem Fall müssen wir dann am zweiten Switch den zusätzlichen Trunk-Port einrichten.

Der ganze Clou ist ja nur, dass der Traffic zusätzlicher VLANs zum Transport zwischen Switchen (oder zum AP) getagged transportiert wird.

Nur so kann der Zielswitch unterscheiden zu welchem Netz das ganze gehört.

Würde man über eine Firewall/USG/… noch mehr VLANs anbieten z.b. für ein IoT/Homeautomation Netz oder eine DMZ kann man den Traffic genauso transportieren.

Ein eigenes VLAN für die IoT Devices anlegen (z.B. VLAN 300), den Port zum Device untagged/pvid 300 und uplinks/zur Firewall das Vlan 300 taggen

Hi Jan,

Ich hab den Unifi UAP-AC-Lite und einen TP-Link TL-SG105E 5 Port Switch und eine FritzBox 7390

Konfig sieht wie folgt aus:

Fritzbox Port 2 und 3 Internes Netz

Fritzbox Port 4 Gastnetz

Switch:

Port 1 der Unifi AP

Port 2 Frei bzw. Gastnetz

Port 3 Internes Netz verbunden mit FB

Port 4 Gastnetz verbunden mit FB

VLAN:

VLAN 1 auf jedem Port untagged

VLAN 20 Tagged auf Port 1 und 2 und untagged auf Port 4

PVID Port 4 auf 20 gesetzt

AP:

Internes Netz kein VLAN

Gastnetz VLAN 20

Sobald ich beide Kabel von der FB in den Switch stecke, kommt der Switch durcheinander und ich kann von meinem Rechner zwar den AP anpingen, bekomme aber Abbrüche.

Mit dem Gastnetz am AP kann ich mich allerdings verbinden, bekomme auch die richtige IP und kann den google dns anpingen, allerdings auch mit abbrüchen. Das interne Netz funktioniert aber leider nicht. Ich bekomme dort auch keine IP.

Hast du evtl. noch Tipps an der Konfiguration? Es muss ja am Switch liegen.

Grüße

Kevin

Nimm mal VLAN 1 vom Port 4 und 2 und das Gastnetz 20 muss untagged auf port 2 wenn du den Port fürs Gastnetz nutzen willst.

VLAN 1 kann ich nicht von den Ports entfernen, das erlaubt mir leider das Konfigurationsprogramm nicht.

Wenn Vlan 20 untagged drauf ist, sollte das gehen.

Wenn 1&20 drauf ist hast du nen Loop im Netz

heißt also, dass ich wohl einen anderen switch benötige..

never mind, habe es nun so wie Pascal auf der 1. Seite eingerichtet und es funktioniert nun 🙂 Danke für die Hilfe 🙂 nun noch ordentlich aufhängen und alles ist gut 🙂

wird doch geloopt, ich besorge mir nen anderen switch.

Hallo Jan,

meine Wunschkonfig sieht etwas anders aus, ich möchte meinen AP zwei WLAN aufspannen lassen, welche durch VLAN getrennt sind (Heim und IoT Geräte). An Hardware habe ich zufällig das Gleiche da wie du (FB, Netgear GS108E und Unifi AP Lite). Die Konfig und Verkabelung der FB ist kein Problem, nur bei der VLAN Konfiguration des Switches haperts bei mir. Ich bin mir nicht sicher, wie ich letztendlich das „Heimnetz WLAN“ mit meinem „Heimnetz LAN“ (Port 1-3 an der FB, oder Port 2-6 am Switch) verbinden kann, da der AP Lite ja eine IP aus dem Gastnetzwerk bekommt. Ich hoffe du findest die Zeit mir einen kurzen Tipp zu geben.

Grüße

Andre

Etwas verspätet..

Warum bekommt der AP-lite eine IP aus dem Gastnetz? Wo ist dein Controller?

Bei mir ist der Controller im Heimnetz und erreicht so den AP-lite.

Wenn es bei Dir andersrum ist sollte es äquivalent aber umgedreht sein.

Ein VLAN am AP ist untagged, hier bekommt man i.d.R. die IP und sieht den Controller. Ein weiteres VLAN liegt auf dem gleichen Port (zum AP) als tagged auf (auf Switch wie AP Seite) – hier wird das VLAN für die zweite SSID konfiguriert.

Jetzt muss man halt für beide VLANs ein Kabel zu Fritzbox schmeissen. Eins in Port 4 (Gastnetz) – am Switch halt das Gastnetz-VLAN untagged und PVID auf dem entsprechenden Port konfiguriren.

Ebenso für das Heimnetz – einen Port am Switch rausgucken, VLAN und PVID untagged fürs Heimnetz konfigurieren und mit einem Kabel in die Fritzbox (Port 1,2 oder 3).

Falls Du da Probleme hast: mal ein Bild, poste die Konfig – sollte alles machbar sein.

Hallo zusammen,

erstmal muss ich sagen: Vielen Dank für den Beitrag, der hat mir sehr geholfen.

Ich habe eine etwas andere Konfiguration.

1x Fritz 7490

1x Fritz 7390 als Client

1x Fritz Repater 300

1x Timecapsule

1x Airport Express

und die Hängen allesamt an einem Drink 1210-28 Switch.

Die Fritzboxen liefen von out of the Box mit dem Gastwlan inclusive Vorgeschalteter Seite.

Leider klappte es nach deiner Anleitung nicht ganz so einfach. Für die Airports wird die VLAN 1003 benötigt, was schnell einrichten lies. Die Clients haben auch brav eine IP von der Fritzbox bekommen und das war es auch schon. 🙁 Kein Traffic lief mehr darüber. Ich habe es dann auch ohne die Vorgeschaltete Seite Versucht. Auch das brachte kein Erfolg.:-/

Irgendwann kam ich auf die Idee den Port 1 von der Fritzbox mit in das VLAN als untagged aufzunehmen.

Und siehe da, dann lief es auf anhieb. Kann mir vielleicht jemand sagen warum denn das?

Grüsse Frank.

Falls es hilft … ich habe meinen Switch folgendermaßen konfiguriert:

– Es gibt: VLAN1, VLAN2 und VLAN4 (GAST)

– An Port 3 und 5 hängen jeweils ein Unifi AP

– An Port 4 hängt Port 4 (Gast) der Fritzbox

Member von VLAN 4 sind Port 3, 4, 5 wobei:

– alles was von Port 4 kommt wird mit VLAN 4 getaggt (PVID)

– Port 3 und 5 sind für die Unifi’s getagged

– Traffic zum Port 4 wird wieder untagged

Funktioniert schon aber die Fritzbox zeigt dann das Heimnetzwerk nicht korrekt an (Geräte im VLAN1 werden VLAN4 zugeordnet) !!

Abhilfe ein „internes“ VLAN2 innerhalb des Switches:

– Member von VLAN2 sind nun ALLE Ports außer Port4

– Es gibt keine tagged Ports

– Alle Ports außer Port 4 werden wieder untagged

– Alle Ports außer Port 4 werden mit VLAN 2 getagged (PVID)

Die Kunstgriff ist imho nötig da sich VLAN1 ja nicht deaktivieren läßt.

Hallo,

vielen Dank für die klasse Anleitung. Aber auch ich habe das Problem wie Marcell. Gibt es dafür eine Lösung?

Vielen Dank und schöne Grüße

Michael T

Hallo!

Ein spannender Eintrag der mich motiviert, es in meinem Netzwerk auch umzusetzen!

Eine Frage dazu:

Sehe ich es richtig, dass das zweite Kabel an LAN4 der Fritzbox (Gastport) notwendig ist, da dort der DCHP Server aktiviert ist?

Warum aktiviert man den DHCP nicht im Switch, und kann so noch weitere VLANs einrichten? In meinem Fall möchte ich ein Techniker WLAN seperat erstellen, der zwar Zugriff auf die Photovoltaik Anlage bekommt aber nicht auf die restlichen Netzwerkteilnehmer. Dafür benötige ich ein drittes VLAN das mit der fritzbox als DHCP nicht mehr machbar ist!?

Wie aber die IP setzen?

Switch z.B. auf 192.168.0.1

Fritzbox statische IP auf 192.168.0.2?

Halleluja !

Danke Jan.

Ich hatte das gleiche Problem zu lösen, aber bisher irgendwie nicht geschafft. Jetzt hatte ich mir nochmal Zeit genommen und wäre fast verzweifelt.

Bei meiner Fritz!Box 7590 mit zwei 2 Netgear GS110TP sowie mehreren Access-Points von TP-Link und Ubiquiti funktioniert es jetzt einwandfrei.

Allerdings habe ich VLAN 1 nicht als untagged auf allen Ports (also nicht auf denen des Gastnetztes). Entweder beides tagged bei den Access-Point ’s oder die Ports sind entweder mit dem einem oder anderem VLAN untagged. Ich verstehe den Sinn nicht warum VLAN1 an allen Ports untagged anliegen sollte.

Aber den Fehler den ich immer gemacht hatte war, das ich den Port an dem der Gastnetz-Anschluß der Fritz!Box als untagged konfiguriert war, ohne PVID ausgestattet habe. Ebenso alle Gastnetzanschluße die ebenso untagged waren.

Jetzt läuft alles.

Daumen hoch!

Weiter so!

Müsste man sich im genauen angucken. nur aus dem Text werde ich nicht schlau.

Grundsätzlich ist es bei der Fritzbox so, dass es keinerlei Kontakt zwischen Gastnetz und Heimnetz (Port 1-3 und Port 4) gibt.

Dazu kommt, das Clients nur im gleichen VLAN kommunizieren.

Die Timecapsule hat die Gäste im VLAN 1003, folglich müßte man alle Gastnetzports ins VLAN 1003 setzen (statt 100 in meinem Beispiel), zu Timecapsule vlan 1 untagged und vlan 1003 tagged – dann sollte es gehen.

Den Fritzbox Port1 (Heimnetz) mit in das Gastnetz zu nehmen scheint mir nicht korrekt zu sein – ich will das ja trennen.

Verstehe ich nicht wirklich. Wo hängen denn die Geräte die im Heimnetz angeschlossen sind (und fälschlicherweise im VLAN 4 auftauchen – die Fritzbox zeigt keine VLANs, sondern nur Gastnetz, richtig?)

Der Kunstgriff mit VLAN 2 war bei mir nicht nötig. Kann mir nur vorstellen das entweder im Unifi oder im Switch die VLAN Zuordnung nicht korrekt ist.

Ich hab selber kein Gastportal im Einsatz, kurze Recherche lässt mich vermuten, dass es – wenn – dann nur mit dem Gastportal der Fritzbox geht, da die FB keinen Zugriff auf die Management IP des Controllers (der im Native/Heimnetz liegt) zulässt.

Für alles andere bräuchte man die Möglichkeit den Zugriff per ACLs zuzulassen. Also eine konfigurierbare Firewall/Router (Unifi USG, Microtik, Cisco)

Das Problem ist das die Fritzbox nur genau zwei Netze (Security-Zonen etc.) kann.. einmal Gastnetz, einmal Heimnetz.

Mehr VLANs bringen daher erstmal nichts- ich muss den Traffic ja auch aus den Netzen herausbringen. Habe ich einen L3 Switch (ohne wird man kaum einen DHCP Server für verschiedene LANs aktivieren können) habe ich i.d.R. keine Trennung zwischen den VLANs, ein Gast (oder Techniker) kann dann auch auf die internen Ressourcen zugreifen – eher ungewollt.

Für solche Lösungen ist die Fritzbox einfach nicht gemacht.

Ich würde mir da entweder eine Firewall bzw ein Unifi USG besorgen oder mal den Heise Artikel mit mehrstufigen Routerkaskaden anschauen:

https://www.heise.de/ct/artikel/Router-Kaskaden-1825801.html

https://www.heise.de/ct/ausgabe/2017-8-Getrennte-Zonen-im-W-LAN-einrichten-3665593.html

Die Solaranlage in das Gastnetz zu hängen ist kein Problem. Der Zugriff aus dem Hausnetz darauf geht aber nicht.

Ich glaube nicht dass ich irgendwo geschrieben habe, das VLAN1 überall drauf liegen muss…

– Alle Ports im Heimnetz haben VLAN 1 eingehend und ausgehend (PVID bzw untagged)

– Alle Ports die im Gastnetz sind (Endgeräte) sind VLAN 100 untagged/PVID

– Alle Ports zum AP sind untagged/PVID 1 und tagged im Gastnetz (100)

– Alle Verbindungen zwischen Switchen sind entweder „tagged only“ (wenn die Switche das können) oder VLAN 1 untagged/PVID1 und 100 tagged.

Der Port zum Gastnetz der FB muss PVID 100 und untagged 100 haben.

Keine anderen VLANs auf dem Port aktiv.

Zum Heimnetz der Fritzbox (Ports 1-3) nur VLAN 1 (untagged / PVID)

Hallo!

Danke für diesen sehr interessanten Bericht.

Vielleicht kann mir jemand einen Tipp geben, ob das funktioniert.

Kann man ein Kabelmodem über einen Switch „schlaufen“ (VLAN) und ihn dann an LAN1 der Fritzbox anschliessen?

Würde das bei entsprechender Konfiguration.der FritzBox funktionieren?

Hintergrund ist der: das Kobelmodem benötigt Strom über PoE. So kam ich auf die Idee, das so zulösen.

Danke und Gruss Brendianer

Ich kann Dir da keinen Tipp geben – welches Gerät/Typ&Provider ist das den?

Wenn das Kabelmodem normalerweise so betrieben werden kann spricht vermutlich nichts dagegen

Es handelt sich um EOLO in Italien.

https://www.eolo.it/home/casa/informazioni/come-funziona-eolo/caratteristiche-tecniche.html

Könntest du mir sagen, was ich auf einem Netgear GS516TP ProSafe 16-Port (https://www.netgear.com/support/product/GS516TP.aspx#docs) konfiguriert werden muss?

Ich stelle mir vor, die „Antenne“ an Port 1 mit PoE anzuschliessen, diesen auf Port 9 zu „mappen“ und dort den LAN1 der Fritzbox 7490 anzuschliessen.

Herzlichen Dank.

Oh.. da ist mein italienisch nicht gut genug (Kenntnisse nicht vohanden).

Wenn der Ausgang des „Allimentatore EOLO“ auf dem Typenschild mit 54V angegeben ist und das tatsächlich ein PoE injektor ist.. dann sollte das gehen.

Aber versprechen kann ich da nichts.

Versuch macht kluch 😉, kaputt gehen sollte nichts.

Hi Jan,

ich plane auch in meiner neuen Wohnung einen Ubiquiti AP aufzustellen – ggf. auch 2 oder 3, aber im Grunde tut das nichts zur Sache, weils nur ein paar Klicks mehr wären.

Erstmal danke dir für die Anleitung, die hat mir wirklich gut geholfen, jedoch hätte ich eine Frage, ich habe meinen geplanten Aufbau als Bild per Paint gemalt (:D) siehe: https://abload.de/img/ubiquiti48o8s.png

Ich wollte eigentlich nur einen managebaren 16Port Switch nehmen und theoretisch müsste dies doch so wie auf meinem Schaubild funktionieren oder?

D.h. alle Ports außer Port 2 (Verbindung Gastport zur Fritzbox) haben VLAN 1 und sind untagged; Port 16 (Verbindung zum Ubiquiti AP) hat zusätzlich VLAN 100 und steht auf tagged und der Port 2 hat nur VLAN 100 und steht auf untagged.

Das sollte doch, rein von der Theorie her, alles soweit passen oder?

Vielen dank dir für deine Antwort.

Gruß,

Matthias

Sieht für mich ok aus.

Mit den neuen Hardware Revisionen der APs wird bei den UAC-AC lite auch endlich „normales“ PoE unterstützt und nicht mehr nur das 24V passive.

Falls Du also nen PoE Switch haben solltest kann man auch auf die leidigen Adapter verzichten.

Hallo Jan,

erst mal vielen dank für deine Super Erklärung.

was mir aufgefallen ist das der Gastzugang und die Gastbeschränkung der Fritz box total im Eimer ist.

Es ist mit z.B unter Apple Geräten nicht möglich im privaten Modus über Gastzugang zu surfen… dazu Muss ich diesen deaktivieren 😀

Naja egal.

mein ding ist :

D-Link Smart Switch

Port 9 VLAN 100 ( Gast ) Angeschlossen ein TP-Link AP der ein Multissid Aufspannt und Gast als VLAN 100 Tagged und VLAN 1 Untagged als Normales Netz

auf Port 16 liegt Kabel zur Fritte auf Port 4 mit aktivierten Gast Zugang…

möchte ich surfen, jetzt ausgenommen Apple Zeug

wird jede Anfrage mal getaggt als 100 oder 1

also mal so und so

vielleicht einer schon die Feststellung gemacht ? ich habe schon nach einen layer 3 Switch geschaut … aber ich glaube das ist ein Overkill für´s Heimnetz

kannst du vielleicht eine Lösung für eine Sophos UTM als router erstellen oder vorschlagen ? die müsste sowas können, oder doch gleich zur pfSenese greifen und fritte aus dem Fenster schmeißen ?

Ich verstehe die Relevanz nicht ganz.

Du hast kein Netgear, Du hast TP-Link statt UBNT .. Bei mir geht es ohne Auffälligkeiten.

Ich kann Dir da nicht helfen.

1. Ich hab kein Apple

2. Ich hab kein D-Link

3. Ich nutze keine Sophos

4. Ich hab keine TP

5. Ich hab keine pfSense

Bei mir geht es.

Abwechselnde Tags/VLANs sind mir auch noch nicht aufgfallen – habe aber zugegebener maßen auch noch keinen Wireshark reingehängt.

Nen L3 Switch bringt dir garnichts, Der könnte zwischen VLANs routen und grade das will man mit dem Gastnetz ja nicht.

Apple Im Privaten Modus kann ich heute abend mal testen lassen, aber auch da erwarte ich keine Auffälligkeiten.

hi, erstmal danke.

es lag an verfranzten gast profil :)) der fritzbox

Hallo Jan,

Ich wollte bei mir zuhause genau so etwas einrichten abgesehen von den Access Points will ich nur den Gasnetz Port der Fritz box (Port4 der fritte) weiterleiten über 2 Switche für ein gast PCs.

Ich hoffe du kannst mir etwas helfen, denn ich blicke leider noch nicht so ganz durch mit den vlans

Folgende Ports sind bei mir Ausgangslage:

Fritz box Gastzugang(Port4 an der Fritte) geht zu Port 16 auf mein 1. Switch ->

Von dort geht es von Port5 (1.Switch) zum Port 1 (2. Switch)

Hier möchte ich Port 8 auskoppeln, so dass mir das Gast netz der Fritz box für einen PC zur Verfügung steht.

Habe am 1. Switch VLAN 1 untagged auf ports 1-14 und tagged auf port 5

Port 15 des 1. Switches wird für ein gast pc verwendet was bisher gut funktioniert deswegen taucht port 15 nicht bei den untagged mit auf.

Vlan 2 (Gastnetz) is tagged auf port 5,15 und 16

der rest der ports (1-14) sind:“ not members“ des vlan’s

Der 2. Switch

hat vlan 1 tagged auf Port 1

untagged auf Ports 2-7

und not member ist Port 8

vlan 2 ist tagged auf Port 1 und untagged auf Port 8

restliche Ports 2-7 sind not member.

Leider bekomme ich keine ip zugewiesen wenn ich mein Computer an port 8 des 2. Switches anstecke.

Was mache ich falsch? Bin echt kein Neuling, auch nicht was netzwerke und Grundlagen angeht, aber ich mache i.wo ein Denkfehler.

wäre froh wenn mir jemand sagen könnte wo der fehler liegt oder von mir aus auch gerne per TeamViewer hilft

Hi,

ich hab da eine technische Frage. Ich habe das auch so eingerichtet wie oben. Heißt Fritzbox danach einen Switch mit Vlans vergeben, mehrere AP und einem Controller.

Der Controller hängt in Vlan 1 und ist von meinen Rechner aus erreichbar. Jetzt möchte ich aber die Portalseite mit dem Ticketsystem nutzen für mein Gästenetzwerk was in Vlan 100 hängt und über Lan 4 der Fritzbox seinen Internetzugang erhält.

Wie muss ich also jetzt was wo einstellen damit der Controller das Ticketsystem bereitstellen kann?

Grüße

Jascha

Hallo Jascha,

Mit dem Portalsystem habe ich mich nicht beschäftigt, soweit ich weiß ist das beim Unifi auf dem Controller und da kommt man nicht hin.

Meine Ideen: entweder das Captive-Portal der Fritzbox nutzen oder statt der Fritzbox nen Unifi Security Gateway einbauen. Da gibt es imho Anleitungen im UniFi Forum.

Ich glaube das meine dokumentierte Lösung dafür nicht taugt.

Hallo Patrick,

Dein Beitrag ist leider in meinem Auslandsaufenthalt untergegangen, daher deutlich verspätet eine Antwort.

Benutzt Du Netgear Switche? Benutzt Du portbasiertes VLAN oder 802.1Q? einfach oder erweitert? (ich habe meines 802.1q „erweitert“ beschrieben, die anderen nicht angeschaut)

Bilder helfen immer, machen es übersichtlicher als viel Text.

Ich persönlich lege „Spezial“ Ports immer an den Rand, macht es für mich leichter zu überblicken.

Was mir auffällt:

– Tagged Ports gehen i.d.R. nur zu/zwischen Switchen, die Fritzbox kennt sowas nicht, daher soll man den traffic dahin auch nicht taggen (SW1-p16)

– Das Du einen GastNetzPC mit „tagged“ VLAN 2 betreibst wundert mich auch PCs verwerfen i.d.R. tagged Frames.

Vorschlag richte es ein wie ich beschrieben habe:

z.B.

SW1p16 (FritzboxGast) untagged vlan 2 (und PVID VLAN2) , vlan1 ist hier nicht beteiligt (kein U/T/..)

SW1p15 (Kopplung zu Fritzbox LAN p1,2 oder 3) untagged vlan1 (U) und PVID VLAN 1, kein VLAN2 irgendwo

SW1p14 (Kopplung zu SW2) tagged „T“ vlan 2, untagged vlan1 (U) und PVID VLAN 1

SW2p1 (Kopplung zu SW1) tagged „T“ vlan 2, untagged vlan1 (U) und PVID VLAN 1

Alle anderen Ports an den Switchen sind also entweder

„LAN Ports“ -> untagged VLAN 1, PVID VLAN1

„Gastnetz Ports“ -> untagged VLAN 2, PVID VLAN2 (VLAN1 nicht mit U/T dabei)

Wie hast Du den bisher Fehler gesucht?

1. Bekommst Du am Port 4 der Fritzbox die richtige IP?

2. Bekommst Du an einem Test-„untagged“ vlan 2 (PVID VLAN2) Port am ersten Switch ein Gastnetz IP?

3. Bekommst Du am zweiten Switch eine Gastnetz IP wenn Du an einem VLAN2 (untagged & PVID VLAN2)

Hallo, ich habe ein komisches Problem.

Meine Synology ist von beiden Netzen erreichbar. Sie ist dem VLan 10 zugewiesen (Port 5 U) bei VLan 20 (Gast FritzBox Port 4) ist der Port 5 ohne Eintrag. PIVD ist bei Port 5 VLan 10. Mit meinen Unifi Accesspoints klappt alles, aber jedes Gerät aus dem Gastnestz (192.168.20.X) kann auf die Synology (192.168.10.7) zugreifen.

Hat jemand dafür ein Lôsung?

Guten Morgen zusammen.

Ich bin absoluter Vlan Neuling und muss mich jetzt wohl damit beschäftigen.

Ich bekomme jetzt 2 Pv Anlagen mit 2 Home Manager 2.0 und 2 WR mit 8 KW. Sobald ich den Home Manager ins Netz bringe, bleibt Magenta TV stehen und hoffe, das mir das VLan eine Lösung bringt.

Meine aktuelle Konfig sieht folgender maßen aus:

Router AVM 7590 – an 24 fach Switch an dem 24 fach Switch hängen diverse Geräte. plus ein 6-fach Switch im Wohnzimmer und ein 5-fach Switch im Keller mit 2 Home Manager und 2 Wechselrichter.

Ich habe mir jetzt die managed Switches von Netgear geholt und möchte mir die Vlan’s aufbauen.

Würde ich den 24 port Switch als erstes an die Fritz Box anschließen und die Ports festlegen und muss ich für jeden Switch ein Vlan erstellen? Bzw. erstelle ich nur ein Vlan 100 für den Switch an die Home Manager und den 2. Switch schließe ich einfach an das Vlan 1 an?

Ich weiß es sind viele Fragen, aber ich hoffe ihr könnt mir weiterhelfen.

Viele Grüße Karl-Heinz

Da muss ich jetzt sagen mit homemanager und Wechselrichtern kenne ich mich nicht aus. Kurzes googlen sagt der Homemanager schickt Multicast, Magenta TV auch, d.h. muss IGMPv3 funktionieren, damit das klappt.

https://community.netgear.com/t5/Unmanaged-Switches/Mehrere-IGMP-Quellen-behindern-IPTV-Netgear-GS324-GS108PP-GS108/td-p/1858709

Ob es jetzt reicht einen oder alle Switche IGMPv3 zu haben weiß ich nicht, hab weder Magenta noch einen SMA Wechselrichter/Home Manager..

Mit einem VLAN für die Home Manager und einem fürs Magenta sollte es auch passen, ABER: VLAN trennt, so wie als würdest Du separate Hardware (Switche) hinstellen und die nicht verbinden) , d.h. kannst Du aus deine Netz dann entweder MagentaTV oder Homemanager erreichen (je nachdem in welches Netz Du Dich klemmst) nicht beides. Die Fritzbox ist da eingeschränkt, man missbraucht ja einfach das Gastnetz für ein zweites VLAn.. und das separiert die FB vom Rest.

Mikrotik oder die unifi Security Gateways sollen da taugen – ich habe aber beides noch nie benutzt.

Vorgehen sollte dann sein:

Überlegen welchen Traffic Du ins Gastnetz schieben willst. (SMA? Magenta TV?)

FB: Gastnetz auf Port 4

Switch so konfigurieren, dass er ein VLAN X kennt und einen Port auf VLAN X hat (Untagged/native) und mit dem Gastnetzport verbinden.

Switch mit einem der anderen Ports (Untagged/native) mit dem „normalen“ Netzwerkport der FB verbinden

Jetzt überlegen wo willst Du „Gastnetz“ haben, wo brauchst Du das nicht?

Zum Switch wo Du das Gastnetz auskoppeln willst -> Verbindung als Trunk (also getaggt VLAN X und das VLAN 1) (auf beiden Switchen/Enden des Kabels identisch konfigurieren)

Endgeräte als Untagged/Native in entweder VLAN X oder Vlan 1

Fang im kleinen an (also erst den ersten Switch an die FB, testen, (bekommst Du je nach VLAN unterschiedliche IPs, kommst Du ins internet etc.) dann erst den nächsten Switch.

Mach Dir ne Zeichnung 😉